Sadece başkalarının referansı için, burada .ab dosya biçiminde bazı arka plan.

Android Yedekleme (* .ab) dosyası sıkıştırılmış bir TAR dosyasıdır. DEFLATE algoritması kullanılarak sıkıştırılmıştır . Bunun üzerine, kullanılan AES şifreleme olabilir . Bu, yedeği oluştururken belirlenir, eğer bir şifre girerseniz, yedek şifre şifrelenir; şifreleme yoktur, sadece sıkıştırılmıştır.

Dosyanın HEADER'i normal bir DEFLATE arşivinden biraz farklıdır. Yedekleme hakkında bilgi içerir ve aşağıdakine benzer:

ANDROID BACKUP

1

1

none

İlk satır "Sihirli" satırdır . Bir sonraki satır, Android Yedekleme dosya biçiminin sürümüdür. Sonraki satır, dosyanın sıkıştırılıp sıkıştırılmadığını belirten bir booleandır (doğru veya yanlış, 1 veya 0). Son satır şifreleme türüdür. Bu örnek herhangi bir şifreleme kullanmıyor. Bir şifre olsaydı, satır "AES-256" yazardı. Bundan sonra şifreleme şifresidir. Şifre yoksa, DEFLATE "arşiv" başlar.

Java Deflater kullanılarak sıkıştırılmıştır . Geliştiricilerin bakış açısından, Java'dan başka bir şeyi ayıklamak için kullanmak istiyorsanız sorunlara neden olur. Tüm algoritmaları (C # gibi) "SPEC" i izlemem gerekiyor olsa bile, aynı algoritmayı kullanarak onu çözebilecek bir şey bulamadım.

Bununla birlikte , Apache 2.0 lisansı altında, Nikolay Elenkov tarafından yazılan .ab dosyasını bir tar dosyasına çıkarmanızı sağlayacak açık bir proje var .

Kullanımı:

java -jar abe.jar unpack <backup.ab> <backup.tar> <password>

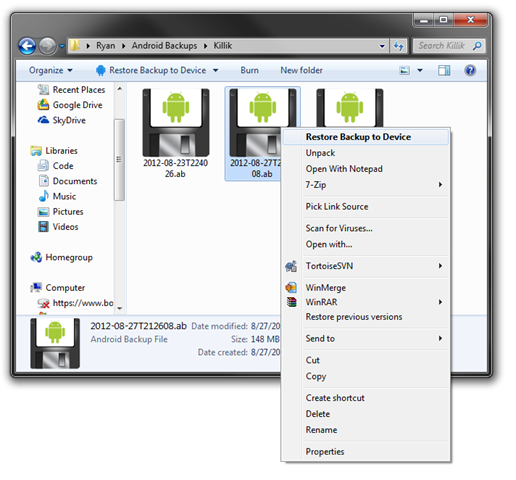

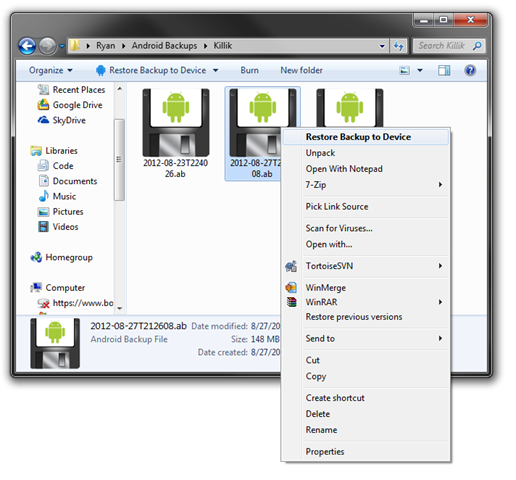

Bunu gerçekten nasıl kullanacağınızdan emin değilseniz (bu cevabın kapsamı dışındadır), Droid Explorer v0.8.8.7'nin bir sonraki sürümü ( burada bulunur ) tam olarak bunu ve daha fazlasını tam Explorer'dan yapmanıza izin verecektir. Blogumdaki özellikler hakkında daha fazla bilgi edinebilirsiniz (evet, biliyorum, utanmaz eklenti. Soruya uyduğunda bunu yaparım)