Belirli bir TCP bağlantı noktasını kullanarak harici bir ana makineye bağlantının nerede engellendiğini belirlemeye çalışıyorum . Windows için Traceroute sadece ICMP kullanır ve telnet sadece liman söyle edecek olan bloke değil nerede. Bunu başaracak olan traceroute'a benzer bir Windows yardımcı programını bilen var mı?

Windows için TCP eşdeğeri traceroute [kapalı]

Yanıtlar:

Seçeneği nmap 5.0ile kullanabilirsiniz --traceroute. Ayrıca ücretsiz bir portscan alacaksınız :).

Belirli bir bağlantı noktasını test etmek istiyorsanız, -p portseçeneğini kullanabilirsiniz . (Nmap ilk önce normal bir ICMP probu yapmaya çalışmadığı için -Pn seçeneğini de kullanmalısınız). Bu bir örnektir:

$ sudo nmap -Pn --traceroute -p 8000 destination.com

PORT STATE SERVICE

8000/tcp open http-alt

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 0.30 origin.com (192.168.100.1)

2 0.26 10.3.0.4

3 0.42 10.1.1.253

4 1.00 gateway1.com (33.33.33.33)

5 2.18 gateway2.com (66.66.66.66)

6 ...

7 1.96 gateway3.com (99.99.99.99)

8 ...

9 8.28 destination.com (111.111.111.111)

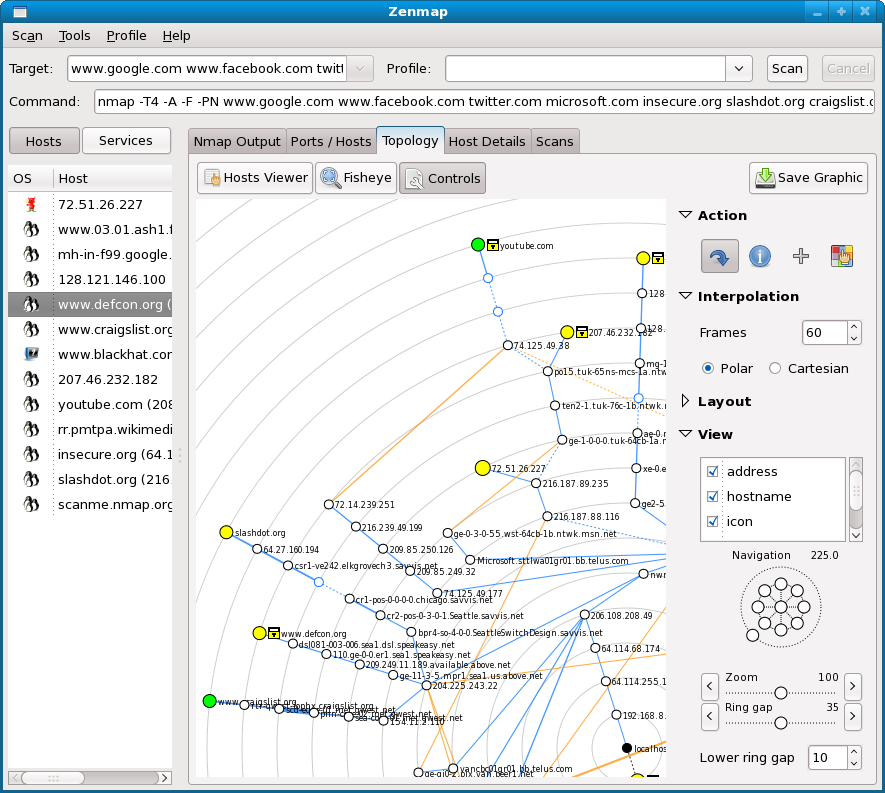

Grafik bir araçla ilgileniyorsanız , traceroute çıktısına dayalı topoloji haritalarını da gösteren zenmap'i kullanabilirsiniz .

Scapy , bu Scapy eğitiminde açıklanan bir tcp izleme yolu işlevine sahiptir . Scapy, Windows'a yüklenebilir, işte talimatlar . İşlevinin Windows sürümünde mevcut olduğundan emin değilim, ancak olabilir.

Python'u veya en azından bazı OO (Object Oriented) programlama bilgisini bilmek size yardımcı olacaktır, ancak yalnızca bağlantılı olduğum öğreticiyi takip etmek için ihtiyacınız olmayabilir. Scapy ayrıca, düşündüğüm OSI modeli hakkında temel bir anlayışa sahip olduğunuzu varsayıyor.

Nmap --traceroute, standart olmayan TTL isteklerini göz ardı ederek Windows'da düzgün çalışıp çalışmayacağından emin değilim. Sadece garip şekilli iki şerbetçiotu bir yol alıyorum, yaklaşık 10-20 atlama mesafesindeki bir şeye:

c:\Program Files (x86)\Nmap>nmap -Pn --traceroute -p 443 66.98.200.8

Starting Nmap 6.01 ( http://nmap.org ) at 2012-08-27 18:52 GMT Daylight Time

Nmap scan report for live.sagepay.com (195.170.169.9)

Host is up (0.21s latency).

PORT STATE SERVICE

443/tcp open https

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 31.00 ms 192.168.192.2

2 62.00 ms 66.98.200.8

Daha önce belirtilmeyen bir amaç için uygun bir şey bulursam geri göndereceğim.

Google’da birkaç bağlantı bulabilirsiniz.

Traceroute'taki bir Linux uygulaması, TCP protokolünü kullanabiliyor ve eski dağıtımın yerini birçok dağıtımda kullanıyordu. -TBayrağı bu sistemlerde basitçe kullanın .

Mac'te -P TCPişi yapar.

Tarihsel olarak bir dizi özel araç geliştirildi; Diğer referanslar arasında, birinin araştırması gereken portu belirten basit bir python betiği vardır: tcptraceroute.py , en popülerlerinden biri ise Michael Toren tarafından tcptraceroute'dir .

Bağlantı noktasını tanımlamanıza izin veren pencereler için kullanılan herhangi bir izleme aracının farkında değilim. ICMP protokolü bu tür rota teşhisi için tasarlanmıştır; diğer protokoller değildir. Eğer ana bilgisayar kendisi bağlantıyı reddetmiyorsa, güzergah boyunca bir yerde bir güvenlik duvarı olması muhtemeldir, başka herhangi bir bilgiyi kaynağa geri göndermeden paketleri düşüren bir güvenlik duvarıdır, bu durumda sizin durumunuz için hiçbir yardımcı program çalışmaz.

Wireshark'ı çalıştırmayı ve istediğiniz bağlantı noktasını hedef sisteme aktarmayı deneyebilirsiniz . Sen olabilir (ama muhtemelen olmaz) bir olsun TCP_RESETveya DEST_UNREACHne olursa olsun güvenlik duvarı engelliyor iletişimlerden falan geri ama bu olası değildir. Sonuçta, yolu izleyebilecek ve yol boyunca güvenlik duvarlarının kurallarına bakabilecek ağ insanlarıyla konuşmanız gerekir.

İyi şanslar.

UNIX favori LFT’ine birkaç Windows alternatifi var .

Ne yazık ki akla gelenlerin hiçbiri bedava değil. Ama onlar oldukça iyiler.

Ne yazık ki, WinXP SP2 ~ kullanıyorsanız, herhangi bir TCP izlemesini gerçekleştirmede sorun yaşayabilirsiniz. Bunun nedeni ham soket desteğinin kaldırılmasıdır.

NETSCAN'ı deneyin http://www.softperfect.com/products/networkscanner Sadece bir cihazı taramaktan daha fazlasını yapar, bir dizi IP adresini ve portları kontrol etmesini sağlar ve ücretsizdir.

nmapüstümde çalıştırdığımda aslında bir ICMP traceroute yapıyor. Ayrıca garip, siz 8000 numaralı bağlantı noktasını belirtirsiniz, ancaknmapgerçek traceroute için 443 numaralı bağlantı noktasını kullanıyor. Niye ya?